Mac、システム環境設定>セキュリティとプライバシーのFileVaultとは?CPUによる違いも

多くの人は、Macに機密性の高い個人データを大量に保存しています。自分のMacが盗まれたり紛失したりした場合、誰かにそのデータにアクセスされるのは避けたいものです

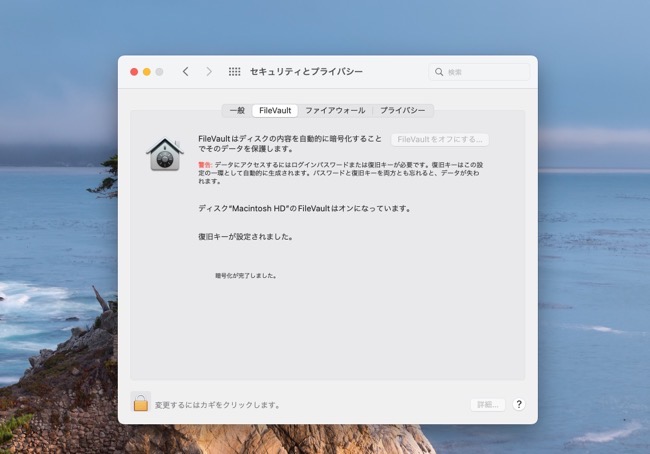

FileVaultは、保存されたデータを暗号化し、他のユーザーがアクセスできないようにするAppleの機能です

T2チップを搭載しないIntel Mac

AppleがFileVaultの最初のバージョンをリリースしたMac OS X 10.3以降、内部ストレージのコンテンツの一部を暗号化できます

現在ではFileVault 1またはレガシーFileVaultと呼ばれている製品では、ホームフォルダのみが暗号化されてsparsebundleになりました、これらはTime Machineバックアップで問題を引き起こし、比較的簡単にクラックできることがわかっています

古いMacでも、FileVault 1によってデータが大幅に保護されるとは思わないほうが良いでしょう

FileVault 2はMac OS X 10.7で導入され、ユーザーパスワードに基づいてボリューム全体を暗号化します

暗号化は、AESのXTS-AESモードと256ビットキーを使用してCPUによって実行されます、最近のすべてのインテル・プロセッサーには、これを簡単かつ迅速に行うための命令が用意されていますが、暗号化されたボリュームに書き込まれたすべてのデータは、ディスクに書き込まれる前に暗号化する必要があります

また、暗号化されたボリュームから読み取られたすべてのデータは、使用される前に復号化する必要があります

このため、約3%という大きなオーバーヘッドが発生します。これは、ハードディスクなどの低速のストレージや、低速のMacで顕著になります

FileVaultをオンまたはオフにするのは非常に面倒です、ボリューム全体をバックグラウンドで暗号化または復号化する必要があり、そのプロセスには数時間または数日かかります

ほとんどのユーザーはこのようなことをあまり頻繁に行わないようにしているため、FileVaultは安全で効果的ですが、広く使用されているわけではありません

T2とM1のハードウェア暗号化

Intel MacにT2チップを追加し、M1シリーズのようなApple Siliconチップの設計におけるAppleの目標の1つは、暗号化ボリュームをデフォルトにすることです

そのために、T2チップとM1チップはセキュアエンクレーブ(TouchIDのMacに搭載されているセキュリティコプロセッサ)を組み込み、暗号化と復号化をCPUサイクルではなく、ハードウェアで行います

T2チップは内蔵SSDのストレージコントローラとして機能するため、IntelプロセッサとSSD間で転送されるすべてのデータは、T2のハードウェアの暗号化段階を通過します

T2チップを搭載したMacは、Mac Pro 2019を除くすべてのモデルに内蔵ストレージがはんだ付けされているため、取り外しが難しいです、Mac Pro 2019は内部SSDを交換できますが、交換後に新しい内部ストレージをApple Configurator 2を使ってMacのT2チップに対して初期化する必要があります

FileVaultが無効な場合でも、保護されたボリューム上のデータは、ハードウェアキーとリプレイ攻撃から保護するためのxARTキーで保護されたボリューム暗号化キー(VEK)を使用して暗号化されます

FileVaultが有効な場合、同じVEKが使用されますが、それは鍵暗号化キー(KEK)で保護され、そのKEKを解くためにユーザーパスワードが必要となり、暗号化/復号化の実行に使用されるVEKを保護することになります

これにより、ユーザーはボリュームを再暗号化することなくパスワードを変更することができ、ユーザーパスワードの紛失や忘却に備え、特別なリカバリーキーを使用することが可能になります、これらの鍵は、T2およびM1チップ内の安全なエンクレーブで処理されます

Intel Macでは、鍵はT2チップから離れることがないため、MacのIntelプロセッサにさらされることはありません

暗号化されたボリュームを安全に消去すると (「すべてのコンテンツと設定を消去する」場合にも実行されます) 、安全なエンクレーブによってVEKとxARTキーが削除され、安全なエンクレーブ自体からも残りのボリュームデータにアクセスできなくなります

これにより、暗号化されたボリュームの残りのデータを削除または上書きする必要がなくなります、ボリュームの暗号化キーが削除されると、以前の内容はすぐに回復できなくなります

暗号化によるブートボリュームの範囲は、macOSのバージョンによって異なります

macOS Catalinaより前は、macOSには1つのシステムボリュームがあり、その全体が暗号化されていました

Catalinaでは、システムボリュームとデータボリュームの両方が暗号化されます

Big Sur以降では、Signed and Sealed System Volume (SSV) は暗号化されず、Recoveryボリュームも暗号化されませんが、Dataボリュームは暗号化されます

外部ディスク

ハードウェア暗号化とFileVaultの巧妙なトリックは外付けディスクでは利用できませんが、APFSは最初からソフトウェア暗号化を組み込むように設計されています

内部SSDと同様に、ボリュームコンテンツの暗号化に使用されるキーは公開されませんが、一連のラッパーを介してアクセスされます、これにより、ユーザーパスワードを紛失したり忘れたりした場合に回復キーを使用できます

これには、内部SSDのFileVaultと同様の方法でKEKとVEKが含まれます、ボリューム上のファイルシステムも暗号化されるため、KEKとVEKがアンラップされた後、暗号化されたボリュームにアクセスする次のタスクは、VEKを使用してファイルシステムBツリーを復号化することです

さまざまなメーカーやモデルの外部ストレージが、独自のハードウェア暗号化を提供しています

たとえば、多くのSSDにはディスク全体の暗号化オプションがありますが、macOSにはこのようなデバイス固有の機能へのアクセスは用意されていません、一般的なセキュリティ基準を満たすように特別に設計されていないストレージは、疑いの目で見てください

汎用SSDのいくつかの専門家による評価で、暗号化に脆弱性が見つかっています、iStorage製品など、堅牢なハードウェア暗号化を提供するように設計および認定された外部ストレージを購入する準備が整っていない場合は、暗号化されたAPFSボリュームでFileVaultを使用することをお勧めします

概要

- T2およびM1 Macでは、パフォーマンスを低下させることなく、内部ストレージ上のデータボリュームの堅牢な保護を提供するFileVaultを有効にします

- T2チップを搭載していないIntel Macでは、FileVaultに関する情報に基づいた判断を行ってください

- 必要に応じて、外部ストレージでFileVaultを使用することを忘れないでください

- 堅牢なハードウェア暗号化を提供するように設計および認定されている場合を除き、外部ディスク上のディスク全体の暗号化を信頼しないでください

- FileVaultは、データを安全に消去するための非常に効果的な方法を提供します

私の場合

(Via The Eclectic Light Company.)

LEAVE A REPLY