新しいmacOSバックドアが見つかり、それはOceanLotusにリンクしています

ウイルス対策会社トレンドマイクロは、新しい macOS のバックドアを発見しました、それは OceanLotus にリンクされています

また、APT32 として知られている OceanLotus は、2017でアクティブにされ始めたハッキンググループで、彼らは、人権団体、メディア組織、研究機関、および海事建設会社に対する攻撃を開始しました

macOS のバックドア

トレンドマイクロでは、このバックドアをOSX_OCEANLOTUS.Dと認識しました、Perlプログラミング言語をインストールしたMacを対象としています

悪意のあるWord文書で最初に見つかったもので、電子メールで感染している可能性が最も高いです

ドキュメントには、ファイル名「2018-PHIẾU GHI DANH THAM DỰ TĨNH HỘI HMDC 2018.doc」があり、これは「2018-REGISTRATION FORM OF HMDC ASSEMBLY.」 に変換されます

それは、HDMC イベントのための登録フォームであると主張します、HDMC は、国家の独立と民主主義を宣伝するベトナムの組織です

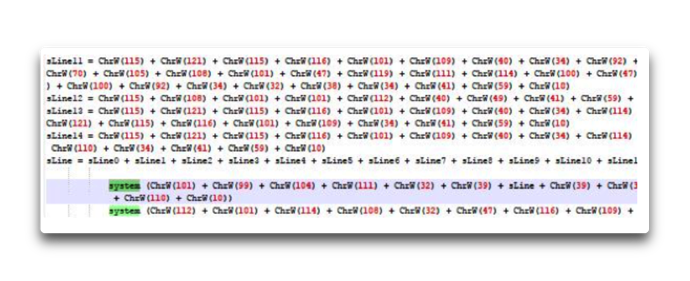

ユーザーがドキュメントを受け取ると、Microsoft Wordの特定のタスクを自動化するスクリプトの一種であるWordマクロをオンにするように指示され、コードは10進ASCIIを使用して難読化されています

トレンドマイクロがコードを難読化すると、ペイロードがPerlで書かれていることがわかりました。 / tmp / system / word / theme / syslogdに解凍されたMach-O 32ビットの実行可能ファイルであるtheme0.xmlを抽出します

何でもできますか?

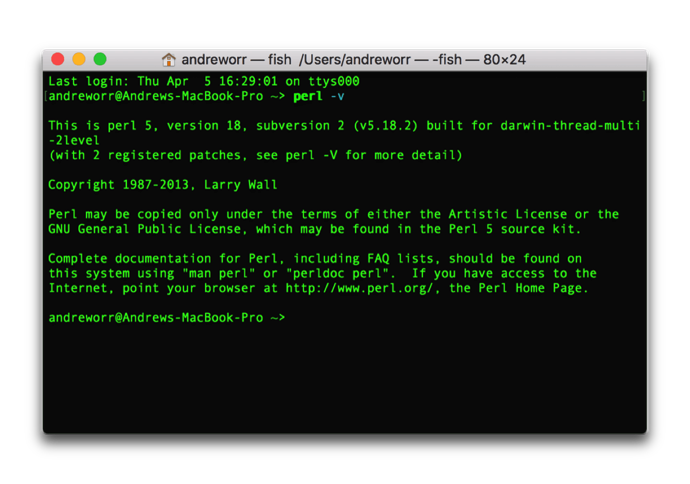

まず、macOSにはデフォルトでは一見Perlのバージョンがインストールされているようです、私はそれをダウンロードしなかったが、私はこのTerminalコマンドを実行したとき:

perl -v

Perlのバージョンについて教えてくれました、しかしながら、ほとんどの人がこのような電子メールを受け取るようには思われません

しかし、フィッシング攻撃から安全であることを確認するための最良の手法がいくつかあります

- 知らない送信者からの電子メールは開かない

- 開いている場合は、URLをクリックしたり、添付ファイルをダウンロードしたりしない

- Macを定期的にバックアップします

- ウイルス対策ソフトウェアを使用します、BitdefenderとAviraの2つをお勧めします

電子メールでWord文書を受信して、必要なもののように見える場合は、iCloud.comのPagesから開くことができます

次に、コピーして新しい文書に貼り付けるか、そこからWord文書としてエクスポートします、Wordではマクロを無効にします、これはマルウェアの大きなベクトルです

画像元:Mobil Yaşam fo flickr

(Via The Mac Observer.)

LEAVE A REPLY