Apple ユーザーがパスワードリセットの脆弱性を悪用した高度なフィッシング攻撃の標的に

はじめに

Appleのパスワードリセットシステムの欠陥を悪用し、Appleユーザーを標的にした高度なフィッシング攻撃が新たに発生しています。

KrebsOnSecurityのレポートによると、攻撃者は被害者に執拗な通知や多要素認証(MFA)メッセージを送りつけ、Apple IDのパスワード変更をうっかり承認するよう迫っているとのことです。

攻撃のメカニズム

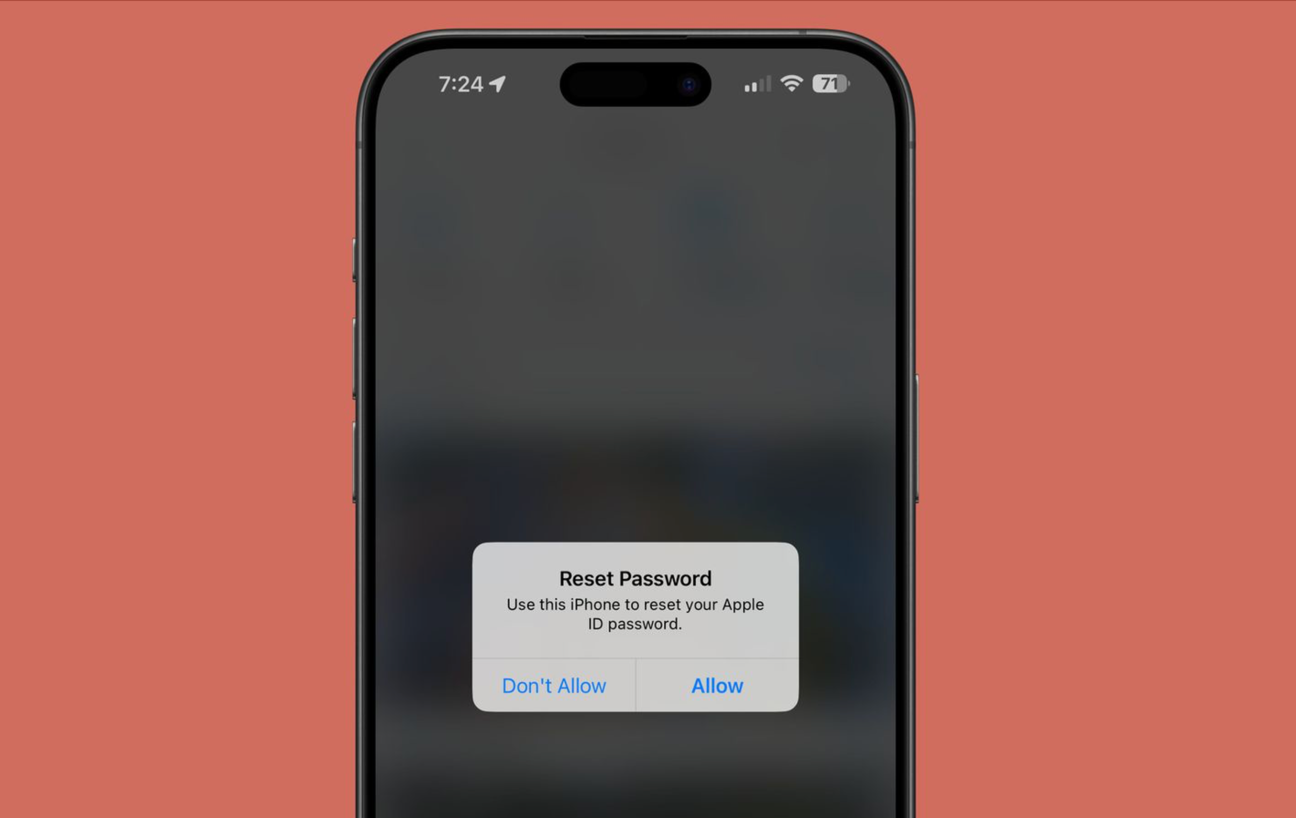

- 脆弱性の悪用: 攻撃者は、Appleのパスワードリセット機能のバグを利用し、ターゲットのiPhone、Apple Watch、またはMac上でシステムレベルのパスワード変更承認プロンプトを絶え間なく表示させることを可能にしているようです。

- 被害者を圧倒: この絶え間ない通知により、リンクされているすべてのデバイスで各プロンプトが個別に解除されるまで、ユーザーのデバイスは事実上使用できなくなります。被害者の中には、このような通知を100回以上受け取ったという報告もあります。

- ソーシャルエンジニアリングの手口: 被害者がパスワードの変更を承認しない場合、攻撃者はAppleのサポートになりすまして電話をかけてきます。攻撃者は、現在進行中の攻撃に気づいていると主張し、パスワードのリセットプロセス中に電話番号に送信されたワンタイムパスワードをユーザーに漏らそうとします。

個人情報の活用

攻撃者は、人名検索サイトから流出した被害者の氏名、現在および過去の住所、電話番号などの個人情報を利用していることが確認されています。このような豊富な情報は、ソーシャル・エンジニアリング活動の信頼性を高めます。

しかし、不正確な名前や、Appleが共有しないよう明確に警告しているワンタイムコードの要求など、攻撃者の知識に矛盾があるため、一部の標的はこうしたやりとりの詐欺的性質を見分けることができました。

パスワードリセットページの悪用

KrebsOnSecurityの調査によると、攻撃者はAppleのApple IDパスワード忘れページを悪用しているようです。このページでは、ユーザーのApple IDのEメールまたは電話番号が必要とされ、CAPTCHAが含まれています。

メールアドレスが入力されると、ページには関連する電話番号の下2桁が表示されます。不足している数字を入力してフォームを送信することで、攻撃者はシステムアラートをトリガーすることができます。

バグとレートリミットバイパスの疑い

攻撃者が複数のメッセージを送信するために使用した正確な方法はまだ不明ですが、積極的に悪用されているバグに起因しているようです。Appleのシステムは100を超えるリクエストを許可するように設計されているとは考えにくいため、攻撃者はレート制限をバイパスする方法を見つけたと考えられます。

保護対策

このフィッシング攻撃の標的となっているApple製デバイスをお持ちの方は、以下のガイドラインに従ってください:

- すべてのプロンプトで「許可しない」をタップして、すべてのパスワード変更要求を拒否してください。

- Appleがワンタイムパスワードリセットコードを要求する電話をかけることはありませんのでご注意ください。

- Apple サポートを名乗る迷惑メールの真偽を確認してください。

- 最新のフィッシングテクニックやソーシャルエンジニアリングの手口に対する警戒心を維持し、学習してください。

まとめ

情報を入手し、注意を払い、オンラインセキュリティのベストプラクティスに従うことで、このようなフィッシング攻撃の被害に遭うリスクを大幅に減らすことができます。

Appleは、悪意のある行為者にこれ以上悪用されないよう、パスワードリセットシステムの明らかな脆弱性に対処する必要があります。

(Via MacRumors.)

LEAVE A REPLY