セキュリティ研究者がAirTagをハッキングして再プログラム

AppleのAirTagは、ハッキングしてソフトウェアを変更することが可能であることが、セキュリティ研究者によって発見されました

Appleは高度なセキュリティを製品に組み込んでいることで知られていますが、そのために新しいAirTagがセキュリティ研究者のターゲットになっているのは当然のことです

土曜日に投稿され、The 8-Bitが最初に報じたこのツイートのスレッドには、研究者がこのデバイスを調査した際の詳細が含まれています

Built a quick demo: AirTag with modified NFC URL 😎

(Cables only used for power) pic.twitter.com/DrMIK49Tu0

— stacksmashing (@ghidraninja) May 8, 2021

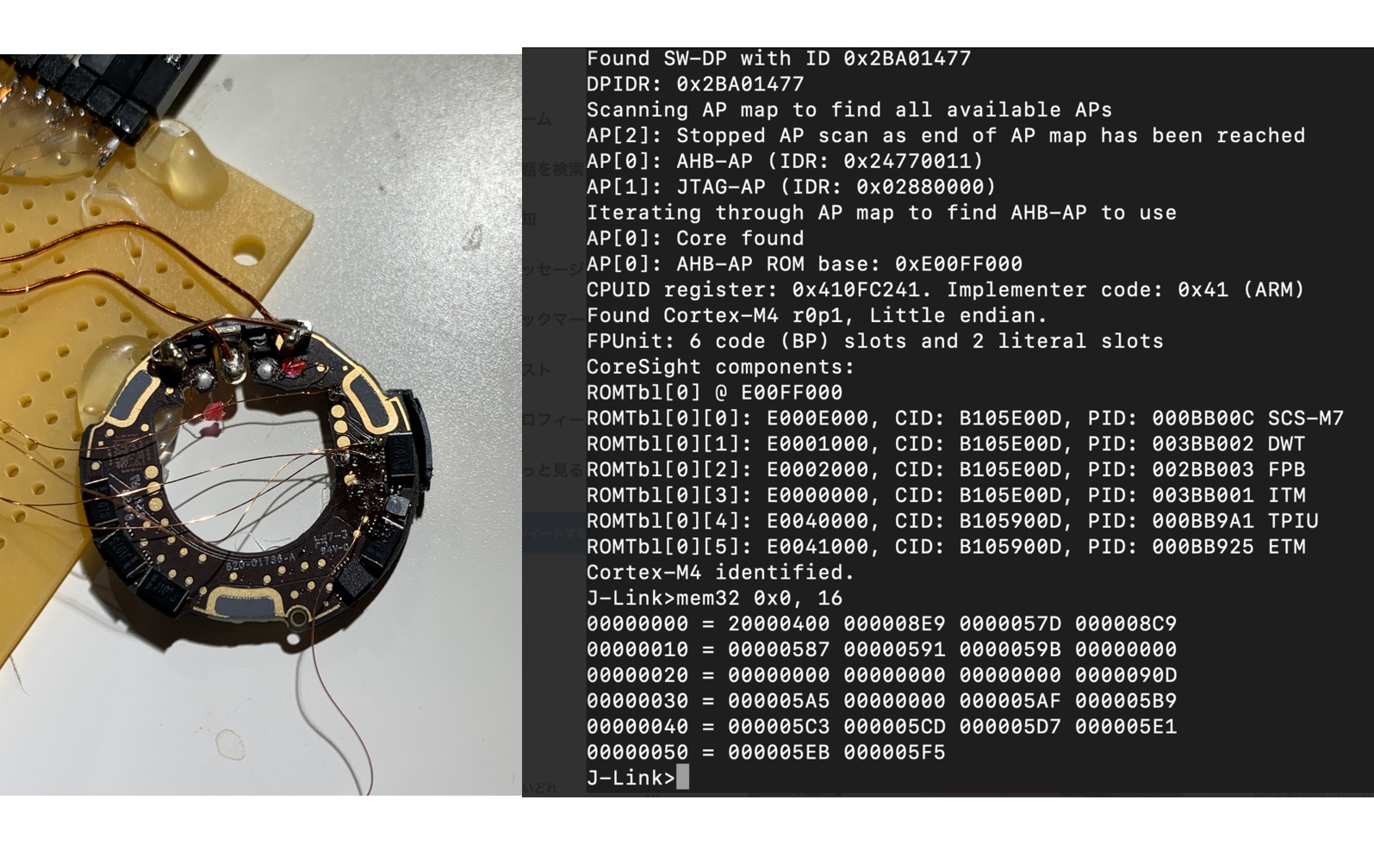

この研究者は、数時間かけて複数のタグを破壊した後、ファームウェアをダンプし、最終的にマイクロコントローラーを再フラッシュできることを発見しました

つまり、マイクロコントローラーのプログラムを変更して、機能を変えることが可能であることを証明したのです

まだ初期段階ではありますが、今回の研究は、そもそもAirTagをハックするためには、かなりのノウハウと努力が必要であることを示しています、デモビデオでは、改造されたAirTagがケーブルに接続されている様子が映し出されていますが、これはデバイスに電力を供給しているだけだと主張しています

同様の技術を悪意のある目的のために使用することは十分可能ですが、現時点ではどこまでできるかは不明です

AirTagがLostモードを機能させるために安全なFind Myネットワークに依存していることを考えると、Appleは悪意のある改変バージョンに対して何らかの形でサーバー側の防御を展開する可能性が高いと思われます

(Via Apple Insider.)

LEAVE A REPLY